分享信息安全工作小记

分享信息安全工作小记

工作背景:

1、 某厅级部门政府站点被篡改

2、 上级主管部门安全通告

3、 配合该部门查明原因限期整改

工作记录:

1、 信息收集

A、首先到机房了解了一下拓扑图,大概就是:互联网-防火墙-web应用防火墙-防篡改-DMZ服务器区;

B、然后了解了一下web应用程序架构,大概就是:3台服务器里面1台跑iis中间件1台跑sqlserver2008数据库,站库分离,服务器性能比较好,1台syslog服务器接收日志;

C、网站属于.net开发,之前加固过:A、后台限制IP访问,B、FCKEDITOR上传目录禁止执行,C、sqlserver数据库降低权限使用network service并且关闭cmdshell等高危组件。

2、 访谈管理员

A、与管理员沟通得知某个HTML页面被黑客篡改了一些不好的内容,查看数据库日志以及数据库中记录的网站操作记录分析判断不属于后台管理员修改;

B、查看web应用防火墙日志的时候发现并未记录任何日志,访谈得知机房防火墙坏掉了,就变动了一下线路,所有请求web服务器的用户都不会经过web应用防火墙,相当于就是个摆设;

C、FCKEDITOR编辑器任意上传漏洞早在2013年就已经存在,当时开发商没有历史源代码无法升级采用web应用防火墙+IIS限制执行权限方法;

D、2013年湖南省金盾信息安全测评中心的信息安全等级保护测评报告提出的整改建议甲方不知道如何整改就没有整改到位。

3、 情况分析

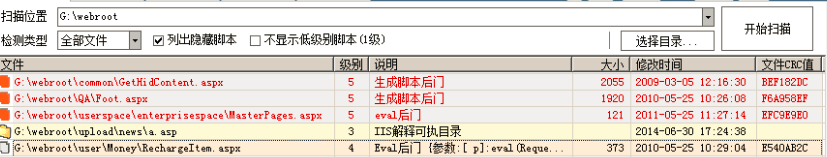

在初步了解完情况以后,对web目录进行可疑文件筛选:

(黑客所放置的后门程序,文件修改时间被伪装)

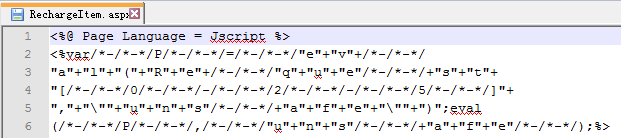

(webshell内容,变异的一句话)

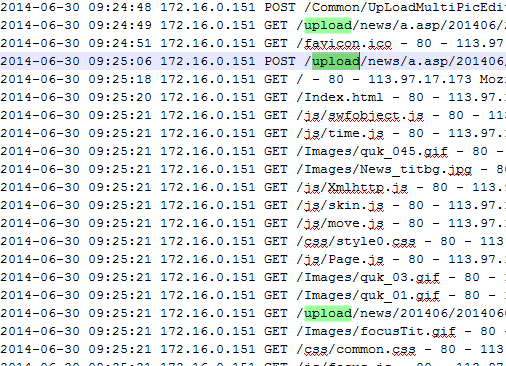

(通过FCKEDITOR编辑器上传的一句话木马文件初步判断为2014年6月30日黑客攻击)

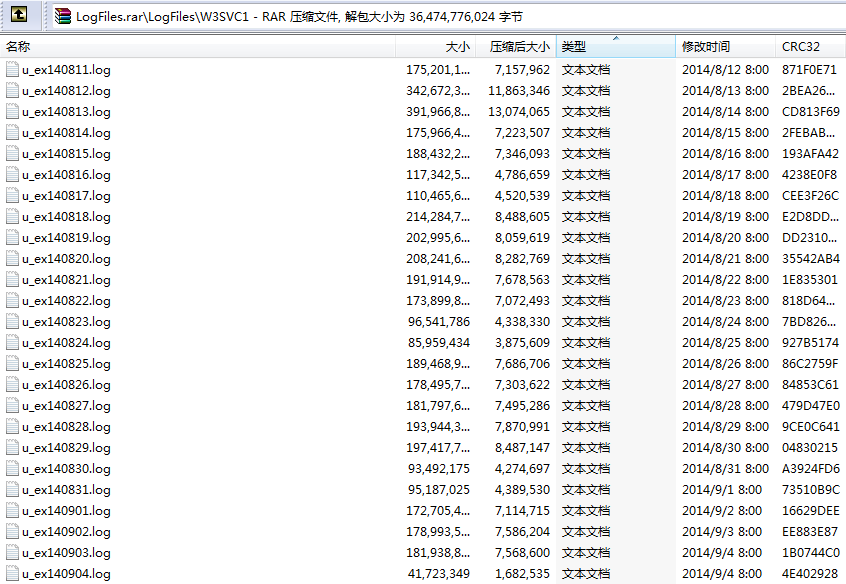

初步判断为FCKEDITOR编辑器被黑客利用了,接下来对iis 36GB日志进行压缩打包:

(成功打包网站日志)

(以webshell路径做为筛选条件初步快速从33GB日志文件内找出所有可疑IP地址以及时间)

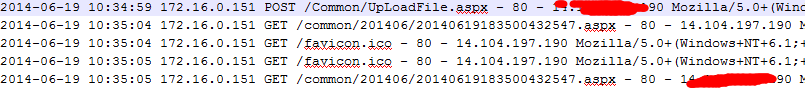

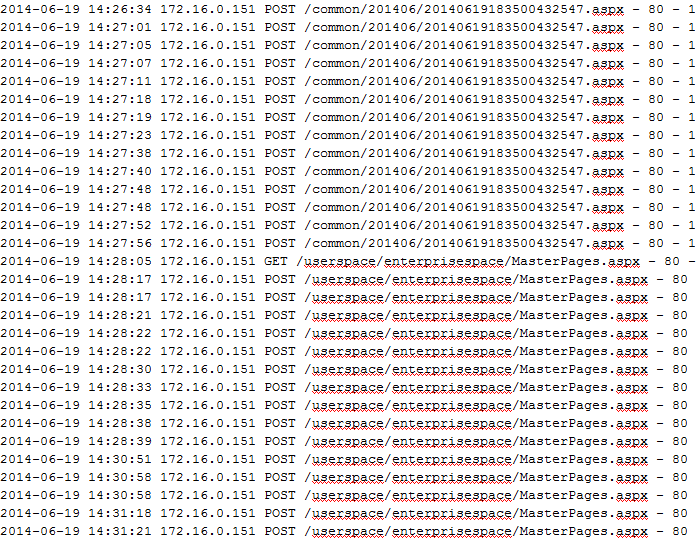

(入侵手段分析:最终分析得知最早黑客攻击利用Common/UpLoadFile.aspx文件上传了ASPX木马文件在common/201406/20140619183500432547.aspx,此上传功能并未调用FCKEDITOR编辑器,之前加固限制FCKEDITOR编辑器上传文件执行权限成功阻止了黑客利用该漏洞)

(黑客通过/common/201406/20140619183500432547.aspx文件写入了/userspace/enterprisespace/MasterPages.aspx一句话木马文件,后续相继写入了之前扫描出的可疑ASPX文件,成功固定了黑客入侵手段、时间、IP地址、综合分析在服务器的操作记录,由于综合分析操作记录部分涉及到该单位隐私信息不便公开)

1、 反向渗透取证定位

在对3个月内日志仔细分析发现几个可疑的重庆和广东5个IP地址中113.*.*.173并未攻击成功,其他4个IP地址为1人或者1个团伙所使用IP地址:

(黑客利用FCKEDITOR编辑器漏洞成功建立了a.asp文件夹尝试利用IIS解析漏洞,但是由于IIS中进行过安全配置以及IIS7.5已经修补该解析漏洞入侵并未成功,故忽略)

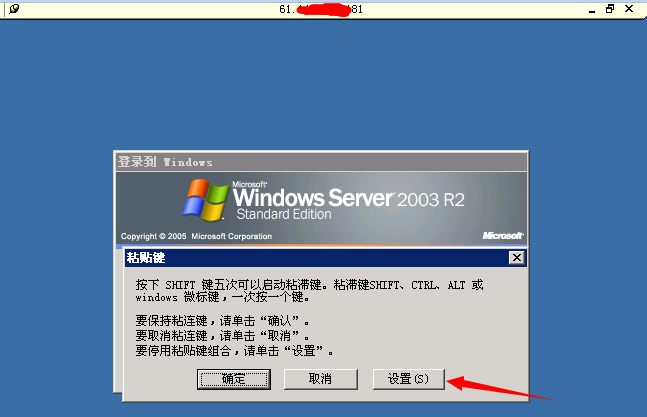

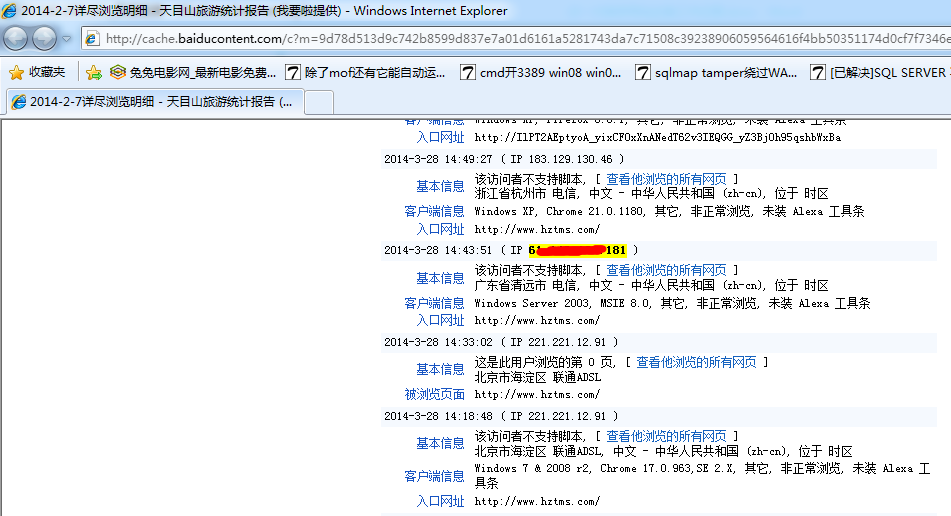

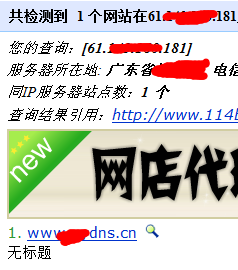

对剩余的4个IP地址仔细分析发现61.*.*.181属于一个黑客使用的windows服务器:

(对该服务器进行收集得知操作系统为windows2003,浏览器ie8.0,绑定域名www.**dns.cn)

接下来对该服务器进行渗透测试,目的拿下其服务器获取黑客使用该服务器做跳板的日志以及黑客的真实IP地址,对其进行端口扫描结果:

PORT STATE SERVICE VERSION

80/tcp open http Microsoft IIS httpd 6.0

808/tcp open http Microsoft IIS httpd 6.0

1025/tcp open msrpc Microsoft Windows RPC(可以openvas或者nessus远程获取一些RPC信息)

1026/tcp open msrpc Microsoft Windows RPC(可以openvas或者nessus远程获取一些RPC信息)

1311/tcp open ssl/http Dell PowerEdge OpenManage Server Administrato

r httpd admin(通过HTTPS协议访问后了解到计算机名称为EASYN-9D76400CB ,服务器型号PowerEdge R610)

1723/tcp open pptp Microsoft (黑客用做跳板开放的PPTP VPN服务器)

3029/tcp open unknown

8888/tcp open sun-answerbook?

10000/tcp open ms-wbt-server Microsoft Terminal Service(远程桌面服务,进行分析判断时发现存在黑客安装的shift后门)

(黑客的shift后门真逗,竟然不使用灰色按钮,伪装失败,肉眼直接识别是后门)

接下来确定渗透思路为:

A、使用漏洞扫描设备扫描主机漏洞以及每个端口存在的弱口令;

B、对shift后门有着多年爆菊花经验,进行类似于xss盲打,用鼠标点击每个角落或者同时按住ctrl+alt+shift来点击,最后尝试每个按键以及常用组合键;

C、通过1311端口的HTTPS可以对windows管理员进行暴力破解;

D、从80端口绑定的站点进行web渗透。

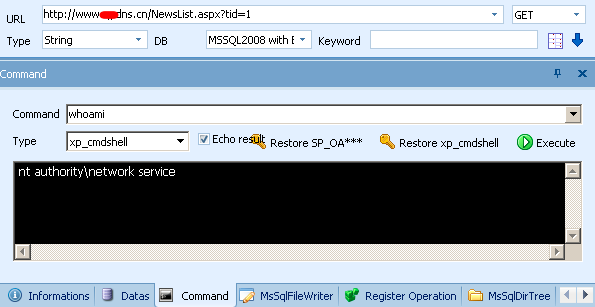

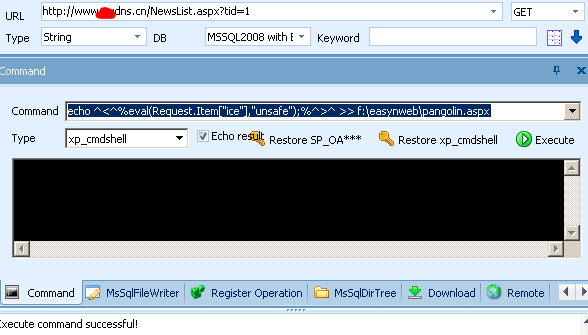

运气还不错,找到一个显错注入点直接sa权限:

(SQL2008显错注入成功)

(测试SA可以执行cmdshell,但是权限为网络服务,无法直接添加命令,还需要提权)

思考后觉得数据库与网站都属于network service,应该可以通过数据库写文件到网站根目录,然后连接菜刀提权进入服务器:

(通过显错得知了网站根目录,然后利用echo命令写入shell成功)

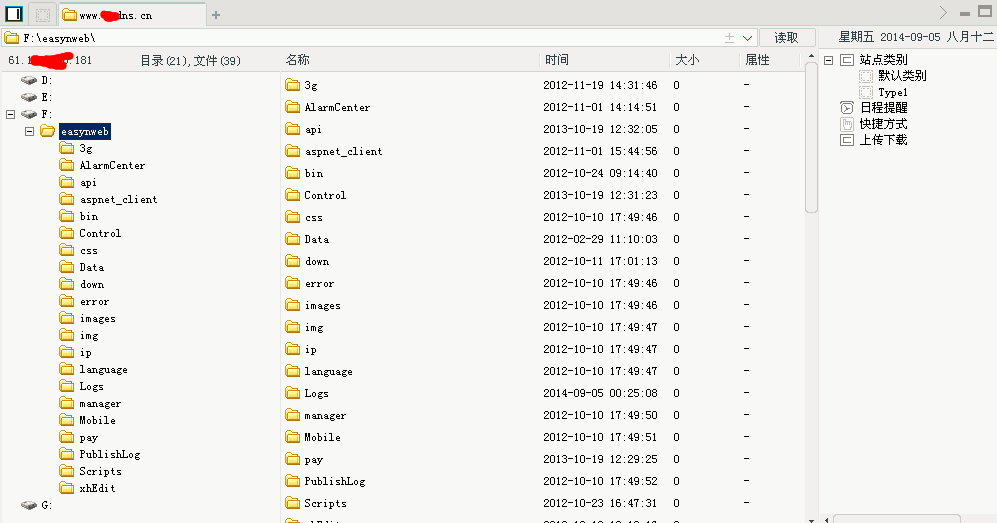

(webshell连接成功,运气真好!)

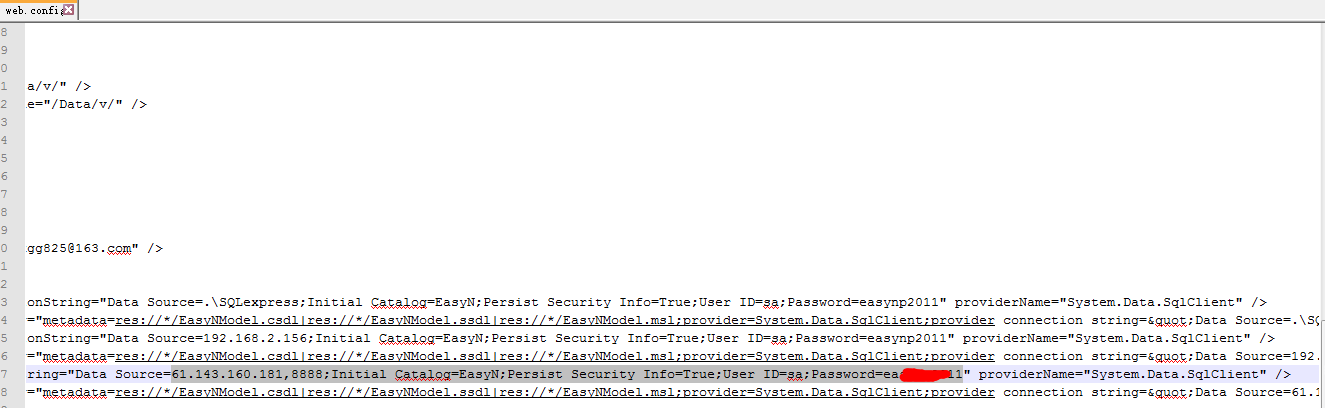

(从web.config文件中找到明文数据库sa超级管理员用户密码)

(明文管理员密码读取成功)

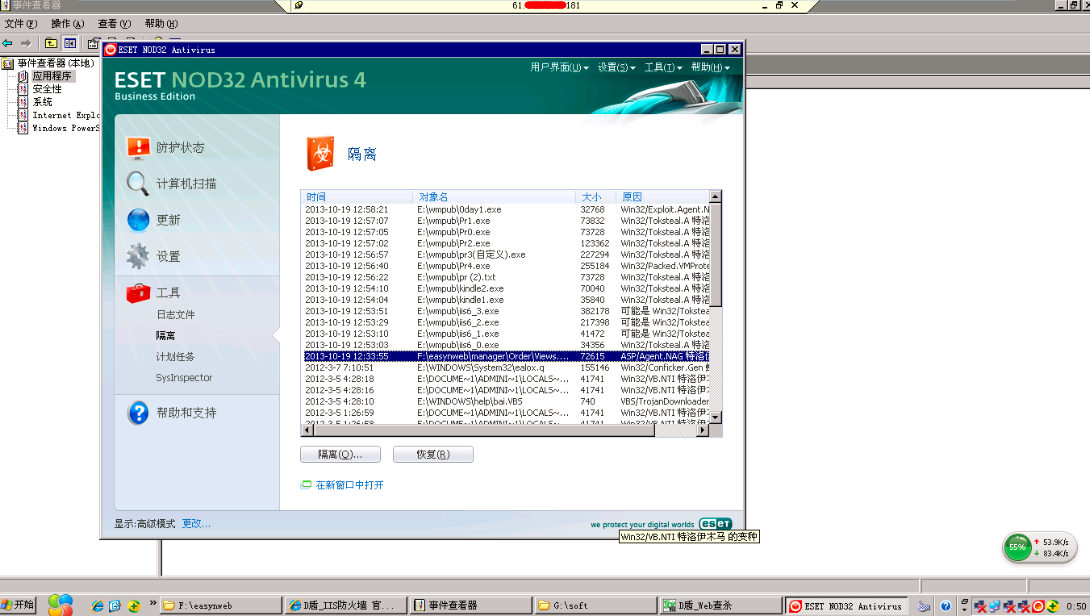

(进入服务器分析杀毒软件历史日志,得知黑客入侵手法)

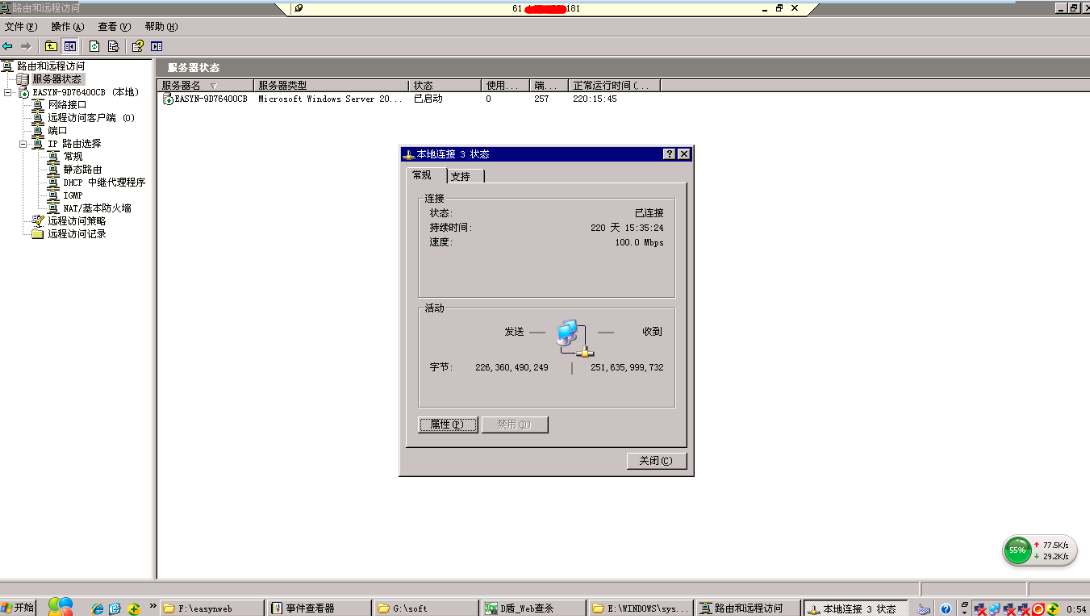

(查看VPN配置信息取出日志,顺便了解到该服务器220天没有重启了,真牛。。。)

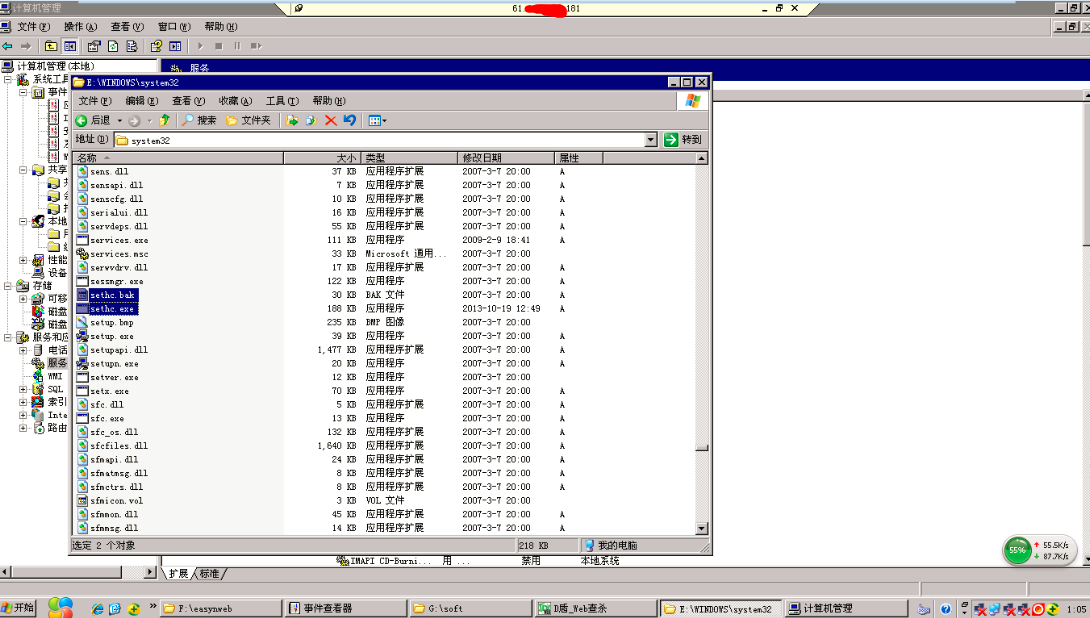

(提取出存在于系统中的shift后门)

继续向下分析,黑客是否种植远程控制木马或者其他rootkit:

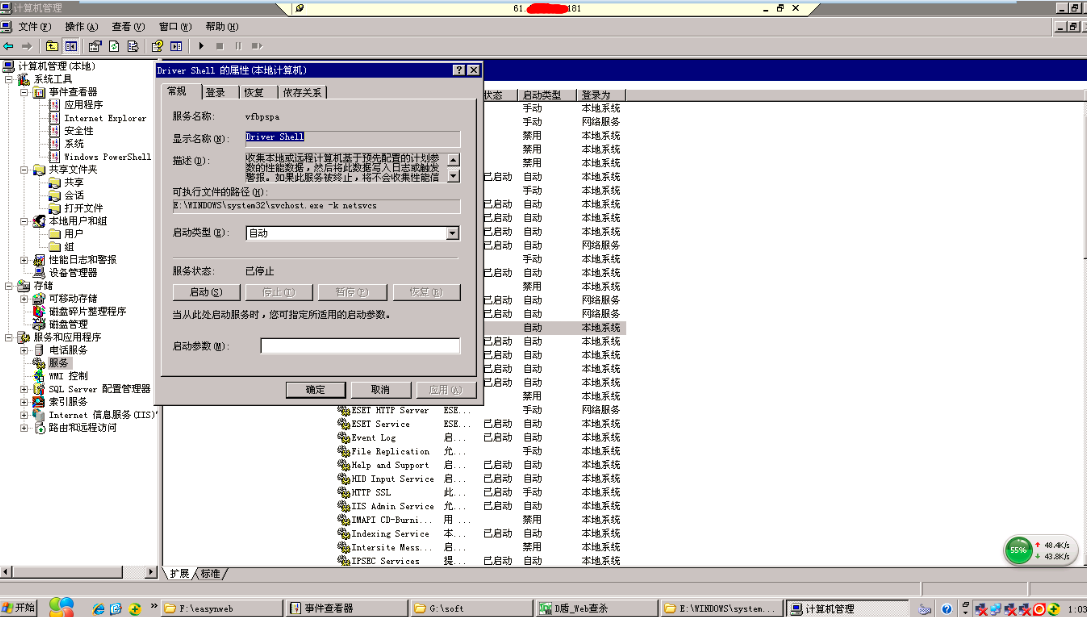

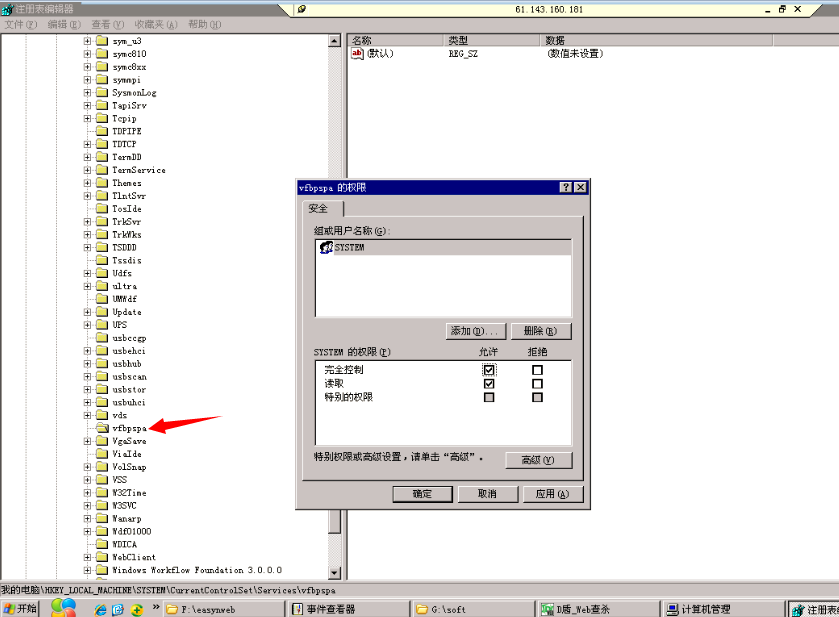

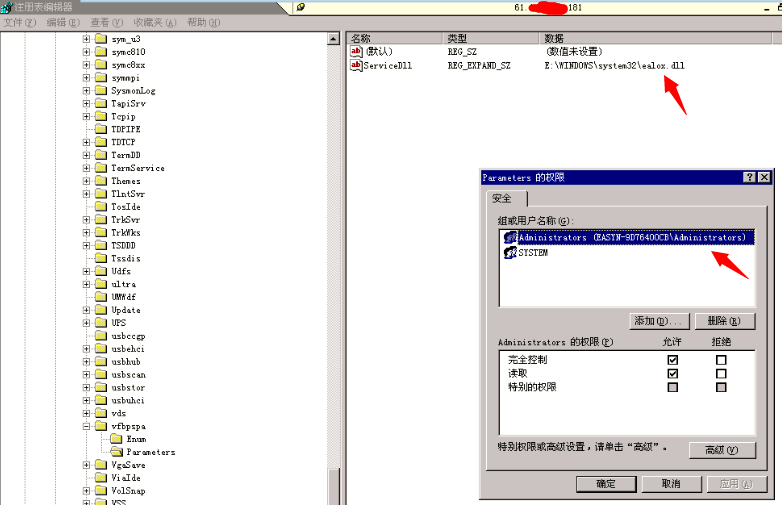

(系统服务中发现异常服务项为远程控制木马,爆破1组准备)

(小样,默认还设置了注册表不允许administrators组无权限)

(定位到木马的DLL,提取并固定到入侵证据中)

(黑客惯用手法,伪装与正常ASPX程序相关文件名,修改文件时间,就连webshell代码都是那么几个一模一样的)

后续还发现黑客添加成功asp.net用户,但是没有种植驱动级后门,也没有发现winlogonhack、IIS等后门。综合系统日志、IIS日志、webshell、逆向分析shift后门以及远程控制木马结果、数据库日志、防火墙日志等判断出黑客是重庆的XXX,这里就不提这些了。

以上内容仅供技术交流参考,欢迎大家与我互相交流,同时请关注长沙雨人网安的专业安全团队。

By:健宇

2014-09-04

Sort

Archive

- 2023年1月(1)

- 2019年4月(1)

- 2018年12月(2)

- 2014年9月(1)

- 2014年7月(1)

- 2014年5月(4)

- 2013年4月(10)

- 2013年3月(2)

- 2012年11月(10)

- 2012年10月(2)

- 2012年9月(2)

- 2012年8月(9)

- 2012年7月(1)

- 2012年6月(4)

- 2012年5月(4)

- 2012年4月(11)

- 2012年3月(11)

- 2012年1月(16)

- 2011年12月(6)

- 2011年11月(8)

- 2011年10月(8)

- 2011年9月(3)

- 2011年8月(6)

- 2011年7月(3)

- 2011年6月(5)

- 2011年5月(10)

- 2011年4月(4)

- 2011年3月(4)

- 2011年2月(7)

- 2011年1月(16)

- 2010年12月(9)

- 2010年11月(29)

- 2010年10月(14)

- 2010年9月(15)

- 2010年8月(16)

- 2010年7月(22)

- 2010年6月(19)

- 2010年5月(27)

- 2010年4月(21)

- 2010年3月(24)

- 2010年2月(9)

Comment

- Lightning_bear

失效了 - admin

在哪下载? - 王健宇

@红河:CMD命令里... - 红河

台式机安装了蓝牙。但... - M2nT1ger

@LiveOnLov... - LiveOnLove

可以将Tablet ... - 阿生

表示支持了 - M2nT1ger

@无:每种都学啊。 - 无

向您这么厉害,得学习... - M2nT1ger

@被屏蔽的昵称:谢谢...

发表评论: